Deze handleiding legt uit hoe Single Sign-On (SSO) geconfigureerd wordt tussen Declaree en Microsoft Entra ID (voorheen Azure AD) op basis van SAML 2.0.

Hoewel de screenshots in deze gids uit de Azure-portal komen, zijn de stappen identiek in het Microsoft Entra-beheercentrum.

1. Inloggen bij Azure

-

Ga naar http://portal.azure.com .

-

Meld aan met een Microsoft-account met beheerdersrechten.

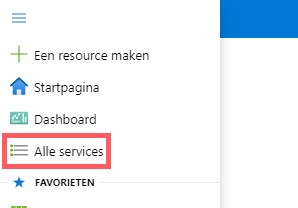

2. Abonnement controleren

Indien er al een actief Microsoft Azure-abonnement is, ga direct naar stap 3. Zo niet:

-

Volg de link op de startpagina om aan de slag te gaan, of

-

Ga naar Menu → Alle services → Abbonementen om een abonnement te registreren.

Zodra je het registratieproces hebt voltooid, kun je verder gaan met de volgende stappen.

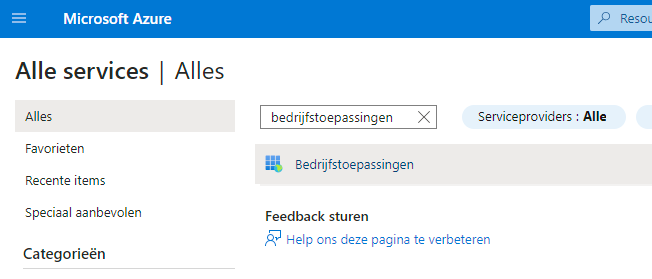

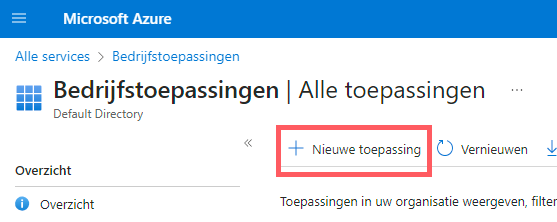

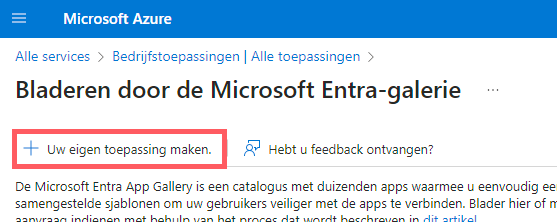

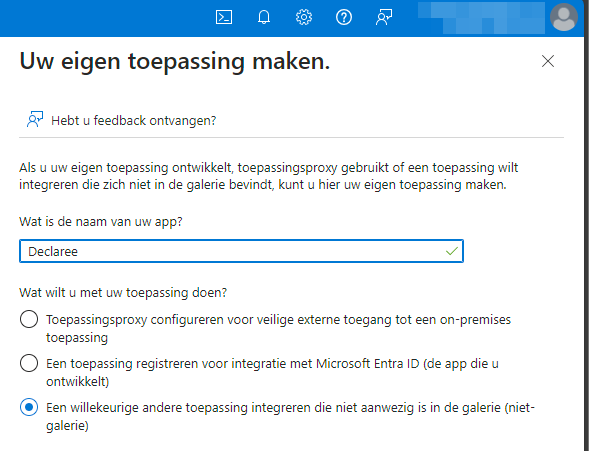

3. Een nieuwe Enterprise Application aanmaken

-

Ga in de Azure-portal naar Alle services → Bedrijfstoepassingen

-

Klik op Nieuwe toepassing.

-

Klik in de Microsoft Entra Gallery op Uw eigen toepassing maken

-

Voer een naam in (bijv.

Declaree).

-

Selecteer de optie: Een willekeurige andere toepassing integreren die niet aanwezig is in de galerie (niet-galerie).

-

Klik op Maken. Je wordt vervolgens doorgestuurd naar de overzichtspagina van de app.

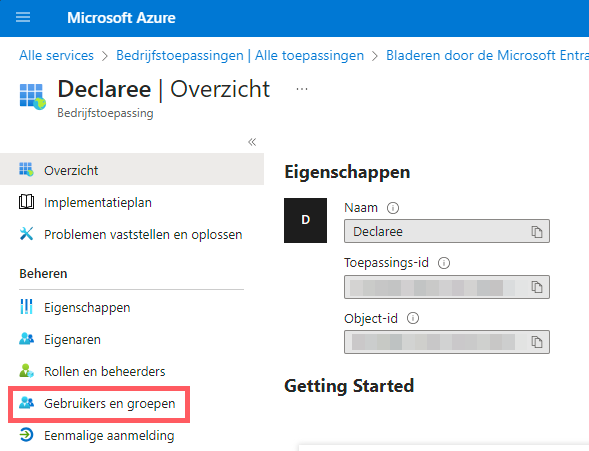

De volgende stap is het toevoegen van de gebruikers die je toegang wilt geven tot Declaree.

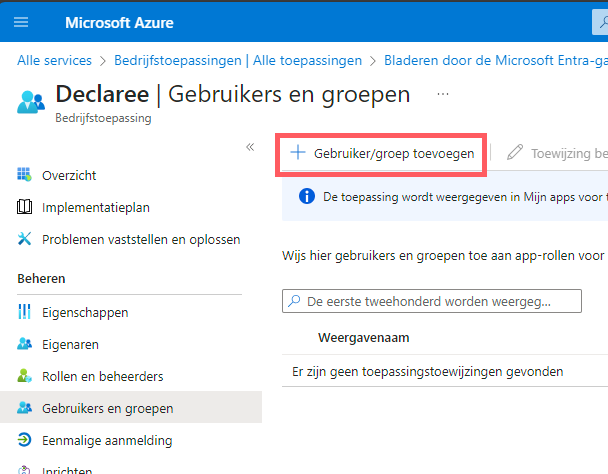

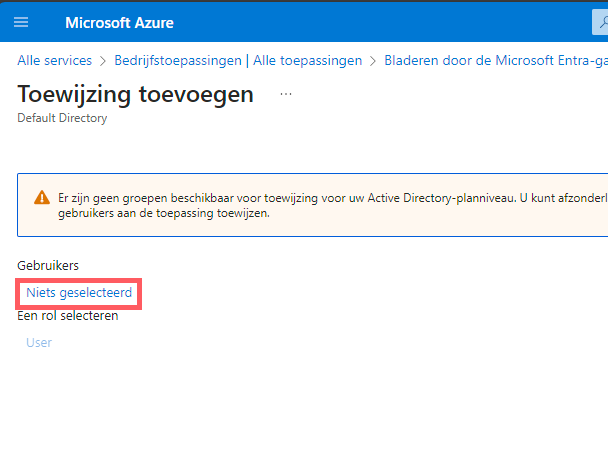

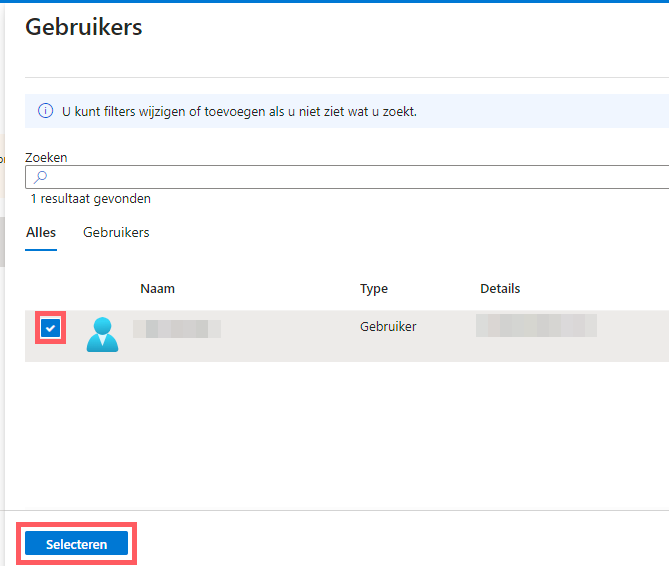

4. Gebruikers toevoegen

-

Ga binnen de applicatie naar "Gebruikers en groepen".

-

Klik op Gebruiker/groep toevoegen.

-

Klik op de pagina 'Toewijzing toevoegen' op Geen geselecteerd.

-

Er opent een paneel aan de rechterkant. Selecteer de gebruikers die u wilt toevoegen → klik op Selecteren.

-

Klik op Toewijzen om te voltooien.

Deze gebruikers kunnen nu inloggen op Declaree met SSO. In de volgende sectie stellen we een uniek subdomein in dat we koppelen aan de Azure-directory van uw organisatie.

5. Declaree subdomein opzoeken of instellen

Elke organisatie binnen Declaree krijgt een uniek subdomein. Dit dient als ingangspunt voor uw gebruikers en zorgt ervoor dat Declaree specifiek verbinding maakt met uw Azure-account, wat verwarring met andere accounts voorkomt.

-

Ga in Declaree naar Configuratie → Single Sign-On → tabblad Algemeen.

-

Noteer uw subdomein (bijv.

uwbedrijf.declaree.com). -

U kunt dit wijzigen als het te lang of onduidelijk is.

-

Dit subdomein koppelt uw organisatie aan uw Azure-directory.

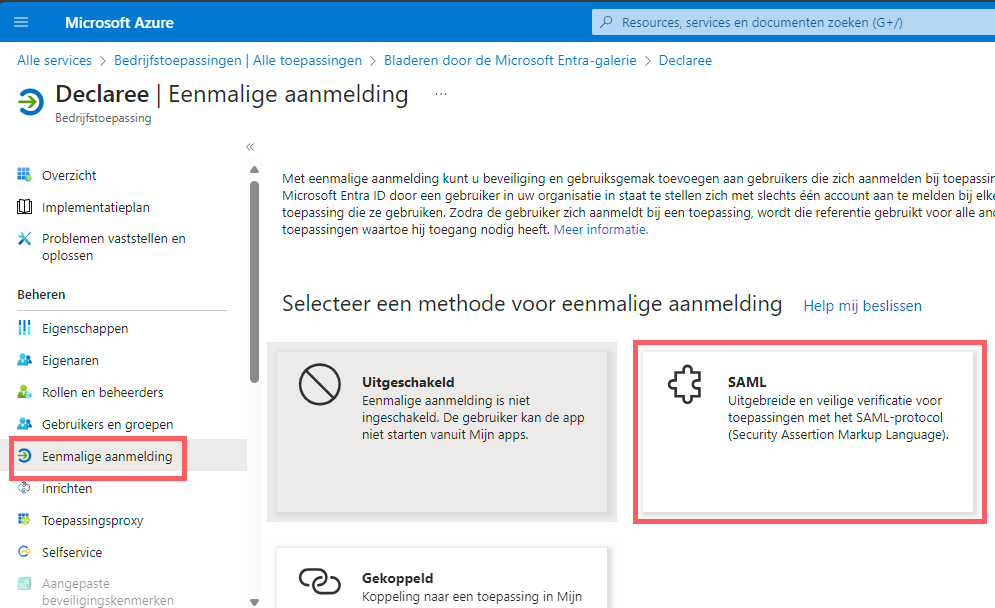

6. SSO configureren in Azure

-

Open in de Azure-portal uw Declaree enterprise-toepassing.

-

Klik in het linkermenu op Eenmalige aanmelding.

-

Selecteer SAML als aanmeldingsmethode.

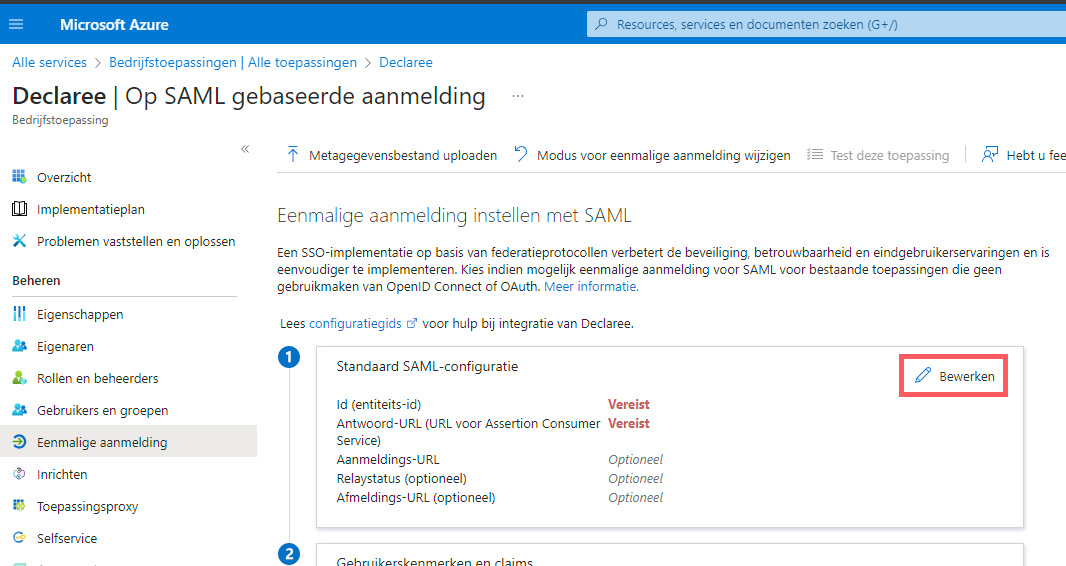

-

Klik bij Standaard SAML-configuratie op Bewerken.

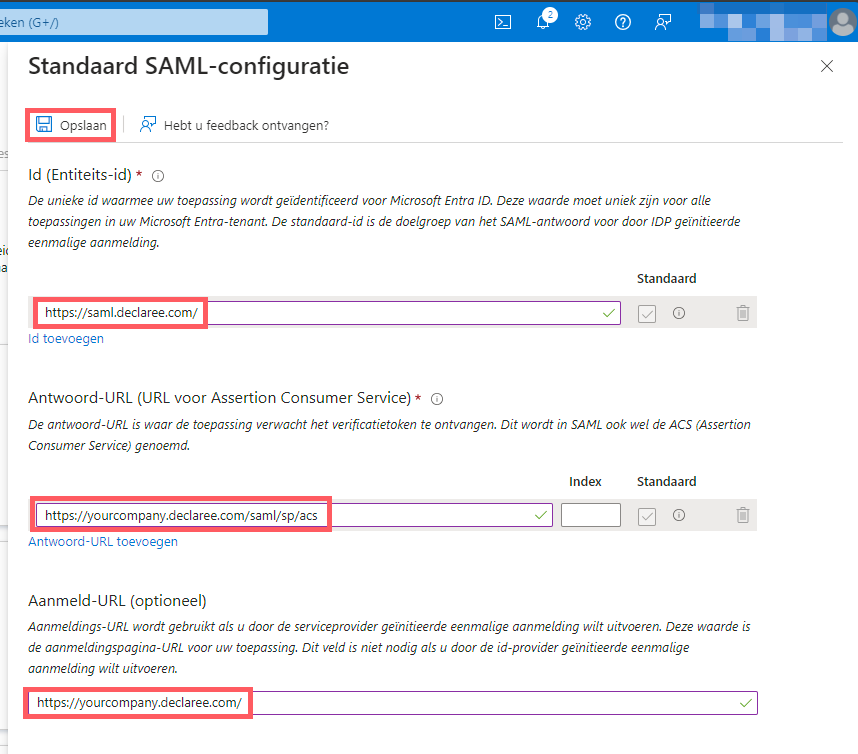

-

Voer de volgende waarden in (vervang

uwbedrijfdoor uw Declaree-subdomein):-

Id (Entiteits-id):

https://saml.declaree.comofhttps://saml.declaree.de -

Antwoord-URL (Assertion Consumer Service):

https://uwbedrijf.declaree.com/saml/sp/acsofhttps://uwbedrijf.declaree.de/saml/sp/acs

-

-

Klik op Opslaan.

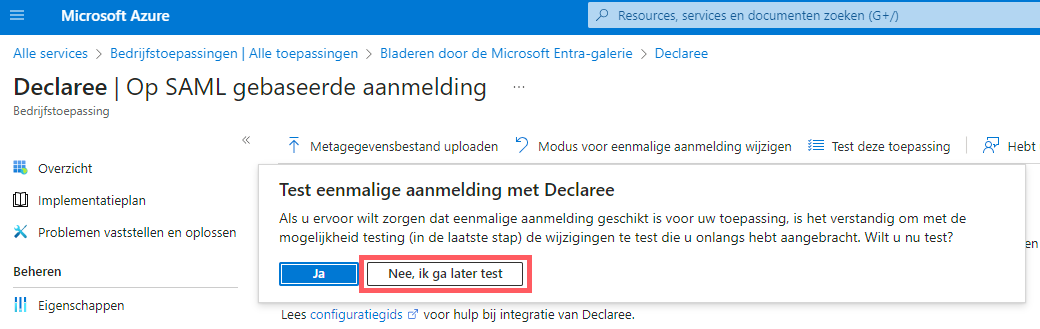

-

Als er gevraagd wordt om te testen, selecteer dan Nee, ik test later, aangezien Declaree nog geconfigureerd moet worden.

7. Single Sign-On instellen in Declaree

Single Sign-On instellen in Declaree

-

Ga in Declaree naar Configuratie → Single Sign-On → tabblad SAML.

-

Vink Activeer SAML 2.0 aan.

-

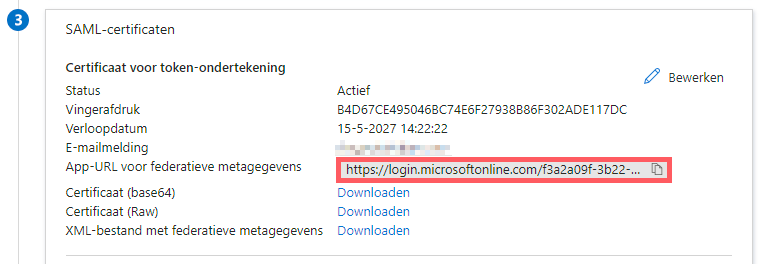

Kopieer in de Azure-portal (Stap 3 van de SSO-instellingen) de URL voor federatieve metagegevens van de app.

-

Plak deze in het veld Metagegevens-URL in Declaree.

-

Klik op de herlaadknop:

-

Declaree importeert automatisch de Issuer ID, SSO-inlog-URL en het certificaat.

-

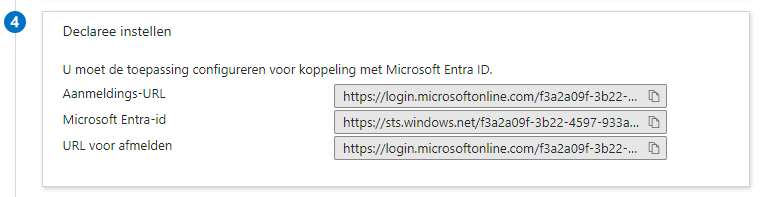

Als de import mislukt, vul de waarden dan handmatig in:

-

|

Van Azure… |

Naar Declaree… |

Opmerking |

|---|---|---|

|

Certificaat (base64) |

Certificaten ondertekenen |

Download van Azure, upload naar Declaree. |

|

Aanmeldings-URL |

SSO login URL |

|

|

Microsoft Entra-id |

Issuer ID |

|

|

URL voor afdmelden |

SSO logout-URL |

Klik in Declaree op "Geavanceerd" om dit veld te tonen |

-

Stel NameID-indeling in op Email (tenzij de configuratie gebruikersnamen vereist).

-

Klik op Opslaan.

8. De verbinding testen

Je kunt de verbinding op twee manieren testen:

-

In Azure: Scrol naar stap 5 van de SSO-configuratiepagina en klik op Testen.

-

In Declaree: Ga naar

https://uwbedrijf.declaree.com(of .de) en probeer in te loggen.

Als dit lukt, kunnen gebruikers voortaan inloggen met SSO.

Troubleshooting

Oplossingen voor veelvoorkomende problemen.

1. Ingelogde gebruiker niet toegewezen aan een rol

Errormelding:

AADSTS50105: Your administrator has configured the application Declaree ('XXX') to block users unless they are specifically granted ('assigned') access to the application. The signed in user 'XXX@XXX.XXX' is blocked because they are not a direct member of a group with access, nor had access directly assigned by an administrator. Please contact your administrator to assign access to this application.

Oplossing: Voeg de gebruiker toe aan de Declaree-toepassing (zie Stap 4).

2. Toepassing niet gevonden in directory XXX

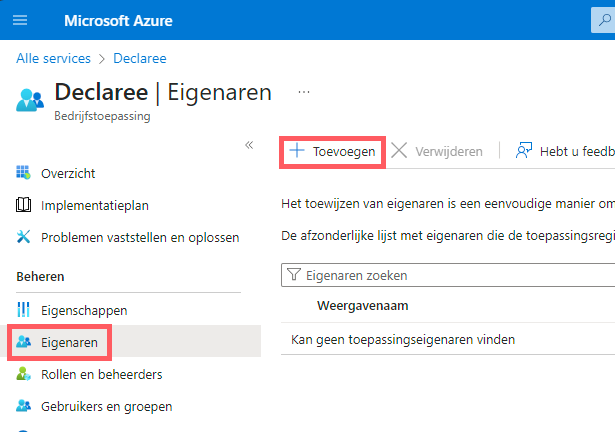

Deze fout verschijnt als de maker van de app niet als eigenaar is vermeld.

Oplossing: Open in Azure de Declaree-app → ga naar Eigenaren → Toevoegen.

3. 401 - "Could not find user"

Mogelijke oorzaken:

-

De gebruiker bestaat niet in Declaree → maak de gebruiker aan in Declaree.

-

Onjuiste gegevens → controleer op typfouten en zorg dat het e-mailadres in Azure overeenkomt met dat in Declaree.

-

Verkeerde NameID-indeling → ga in Declaree naar Configuratie → Single Sign-On → tabblad SAML en corrigeer de mapping.